在当今的数字通信中,信息的发送方和接收方很少是直接联系的。当您与好友通信时,表面是私人信息交换,但相关信息均被记录并存储于中央服务器。

您可能不希望传递消息的服务器读取私人讯息。在这种情况下,端到端加密(缩写为“E2EE”)正是一种可行方案。

端到端加密是将接收方与发送方的通信进行加密的技术手段,只有双方才能对数据解密。端到端加密的起源可以追溯到20世纪90年代,菲尔·齐默尔曼(Phil Zimmerman)推出了“Pretty Good Privacy”(即著名的PGP)。

在介绍为何使用E2EE及其工作原理前,我们先来了解一下未加密消息的工作原理。

未加密消息的工作原理

本节介绍常规智能手机消息传递平台的运作原理。首先安装应用程序并创建账户,通过账户即可与执行相同操作的其他用户通信。您编辑一条消息并输入好友的用户名,将其发布到中央服务器。服务器将消息转发给您的好友,成功将消息传送至目的地。

用户A与B通信。二者必须通过服务器(S)传递数据才能建立联系。

您可以将其称为“客户端 – 服务器模型”。客户端(您的手机)执行的操作很少,所有繁重的计算过程均由服务器承担。因此,服务供应商充当您与接收方的中间人。

在多数情况下,A <> S和S <> B之间的数据已经加密。比如说广泛用于保护客户端与服务器之间连接的传输层安全性(TLS)。

TLS与类似的安全解决方案可以防止消息从客户端传入服务器时遭到拦截。虽然这些措施能够阻止外部人员访问,但中央服务器负责对信息加密,因此仍有权读取数据。如果使用B的加密密钥对A的数据加密,则服务器无法读取或访问。

如果不使用E2EE,服务器会将该信息与其他数百万条信息统一存入数据库。大规模数据泄露屡屡证明,这种存在漏洞的机制可能为用户带来灾难。

端到端加密的工作原理

端到端加密确保任何人甚至连服务器都无权访问您的通信内容。通信内容可以是纯文本、电子邮件、文件、视频通话等任何形式。

数据在Whatsapp、Signal或Google Duo等应用程序中加密(理论层面),只有发信人与预期收信人能够解密。在端到端加密方案中,您使用名为密钥交换的方法开启该过程。

什么是迪菲-赫尔曼密钥交换?

迪菲-赫尔曼密钥交换是密码学家惠特菲尔德·迪菲、马丁·赫尔曼和拉尔夫·默克尔的共同构想。这项技术功能强大,帮助各方在潜在的危险环境中生成并共享机密。

换言之,即便在不安全的论坛创建密钥(甚至存在旁观者),也不会影响未来通信的保密性。在信息时代,这种机制极具价值,双方无需以物理方式交换密钥即可进行通信。

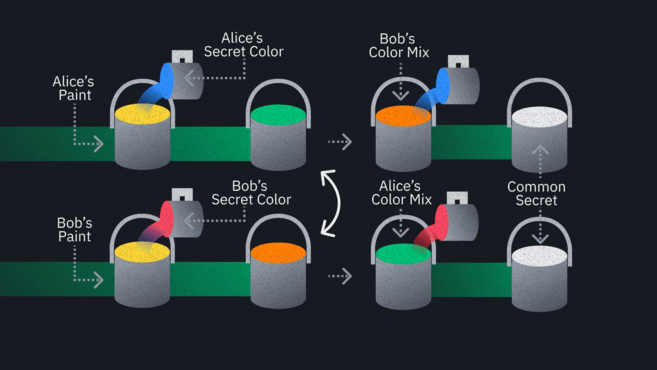

交换本身涉及大量数字与奇妙的密码学技术,本文不作详细介绍。相反,我们使用常见的油漆颜色进行类比:假设Alice和Bob在酒店走廊两端各订一间房,他们想分享一种颜色特定的油漆,但不希望泄露具体颜色。

不幸的是,楼层里遍布间谍。假设Alice与Bob无法进入彼此的房间,只能在走廊交流互动。二人在走廊中决定将房间涂成黄色。他们将得到的黄色油漆一分为二,然后各自回房。

在房间中,他们混合另一种无人知晓的秘密颜色。Alice使用了暗蓝色,Bob则使用了暗红色。关键在于,间谍无法掌握他们使用的秘密颜色,但可以看到生成的混合物,因为Alice和Bob现在带着蓝黄色和红黄色的混合物离开房间。

二人公开交换上述混合物。间谍即使看到也没有关系,他们并不知道添加的暗色调是什么。这只是一种类比,真实的数学系统非常复杂,猜测秘密“颜色”绝非易事。

Alice与Bob拿到彼此的混合物并再次回到房间,随后将自己的秘密颜色融入混合物。

Alice将秘密颜色“暗蓝色”与Bob的红黄色混合,形成红-黄-蓝混合物

Bob将秘密颜色“暗红色”与Alice的蓝黄色混合,形成蓝-黄-红混合物。

两种组合的颜色相同,外观同样一致。Alice和Bob成功创造出间谍不知道的独特颜色。

这就是我们在开放环境中创建共享机密的原理。区别在于,我们处理的不是走廊与油漆,而是不安全的通道、公钥与私钥。

信息交换

其他各方掌握他们的共享机密后,即可将其作为对称加密方案的基础。目前的主流加密方案通常运用多项技术来提升安全性,但这些方案无不是脱离实际需求的“闭门造车”,因此效果甚微。通过E2EE应用程序与好友建立连接后,除非存在重大软件漏洞,否则加密和解密只能在您的设备中完成。

无论黑客、服务供应商还是执法人员,无一例外。如果服务获得了名副其实的端到端加密,那么截获的任何消息都会是乱码。

端到端加密的优缺点

端到端加密的缺点

端到端加密实际只有一种缺点,而且到底算不算得上是缺点还因人而异。在某些人眼中,E2EE的价值主张本身就有问题,因为没有相应密钥,任何人都无法访问您的消息。

反对者认为,这为犯罪分子制造了可乘之机,因为他们很清楚政府与科技公司无法解密E2EE通信。而遵纪守法的个人根本没有必要将消息与通话保密。许多政治家都认同这一观点。他们呼吁立法,支持监管机构在必要时介入公众的通信。当然,这破坏了使用端到端加密的初衷。

值得注意的是,使用E2EE的应用程序同样面临安全风险。两台设备通信时,消息可能会混淆,但它们会在各自端点(即两端的笔记本电脑或智能手机)正常显示。这本身并不能算做是端到端加密的缺点,但也需要引起注意。

在解密前后,该消息会以纯文本形式显示。

E2EE技术保证在传输过程中没有人可以读取您的数据,但其他威胁仍然存在:

设备可能被盗:如果没有PIN码或者攻击者绕过PIN码保护,他们便可查看您的消息。

设备可能遭到攻击:计算机可能安装了恶意软件,它们会在您发送信息前后进行监视。

另一大风险是,不法分子可能通过中间人攻击强行介入双方通信。这一般在通信开始时发生。如果正在执行密钥交换,您会很难确定密钥交换对象确为好友本人。您可能在不知情地情况下与攻击者建立了秘密联系。攻击者收到您的消息并掌握解密的密钥后,就可以通过相同方式欺骗您的好友,在拦截消息后根据需要偷窥或篡改相关内容。

为了解决这个问题,许多App集成了相应的安全代码功能,其形式可能是一串数字或二维码,您可以通过安全渠道(建议离线)与联系人共享。如果数字匹配,即可确定第三方没有监听您的通信。

端到端加密的优点

在没有上述任何漏洞的设置中,E2EE无疑是提升机密性与安全性的有效途径。与洋葱路由类似,E2EE赢得了全球隐私权主义者的青睐。这项技术可以轻松嵌入现有的应用程序,为所有手机用户服务。

E2EE不止是应对罪犯与举报者的机制。事实证明,貌似固若金汤的公司同样极易遭受网络攻击,导致未加密的用户信息泄露给不法分子。敏感通信、身份证明文件等用户数据曝光可能对个人生活造成重大打击。

如果一家使用E2EE机制的公司遭到入侵,只要加密方案坚实可靠,黑客便无法窃取任何有意义的信息。在最糟糕的情况下,他们只能掌握元数据。从隐私角度分析,这种风险不容忽视,但加密消息的安全性着实得到提升。

总结

除了前文提到的应用程序,各种免费的E2EE工具陆续上市推广。苹果与谷歌分别为iOS与Android操作系统量身定制了iMessage与Duo,注重隐私和安全性的软件也不断问世。

我们必须重申的是,端到端加密并不是阻止所有网络攻击的万能屏障。然而,通过一些简单设置与操作,这项技术即可显著降低信息泄露的风险,营造安全的网络通信环境。除了Tor、VPN和加密货币之外,E2EE通信程序也是保障数字隐私的利器。